Vorzüge von Anastasis

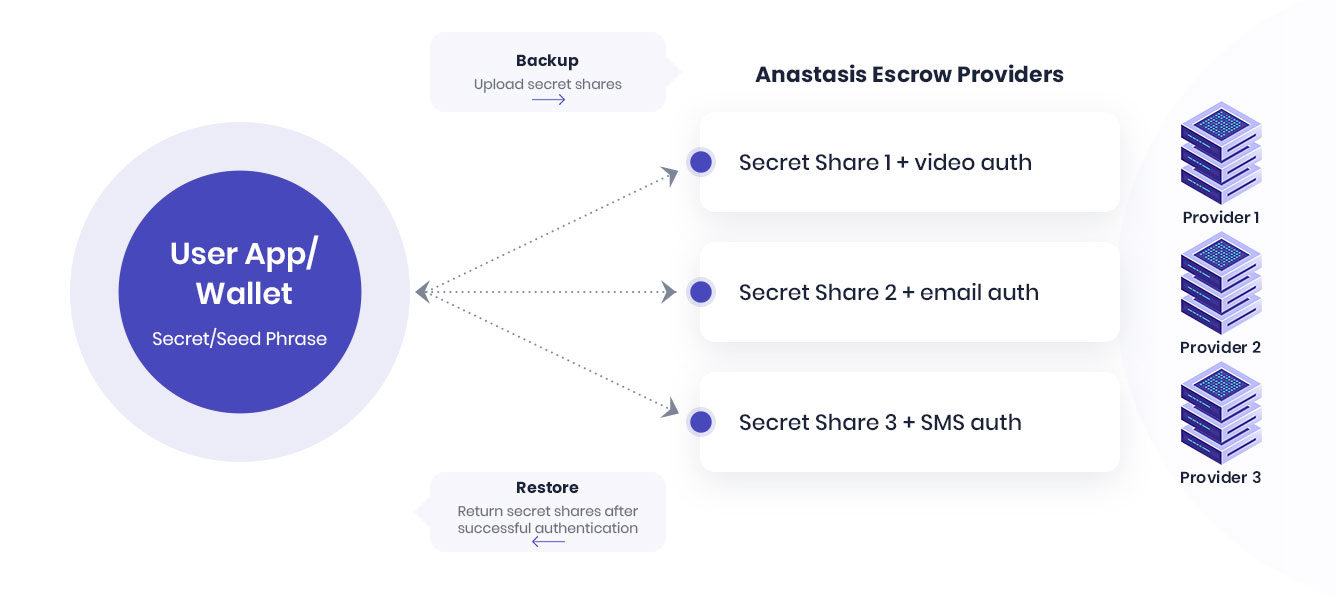

Anastasis ist ein Schlüsselwiederherstellungssystem, das den Nutzern ermöglicht, Teile eines Schlüssels sicher bei einer Gruppe von Treuhand-Dienstleistern zu hinterlegen. Die Nutzer können damit vergessene oder verlorene Schlüssel wiederherstellen. Der Schlüssel selbst wird vor den Treuhand-Dienstleistern geschützt abgespeichert, indem Anastasis jedem Dienstleister nur ein Fragment der Schlüsseldaten übergibt und dieses zusätzlich mit einem weiteren Schlüssel verschlüsselt, der nur auf der Identität des Nutzers basiert und den die Dienstleister nicht kennenlernen. Anastasis ist ein GNU-Package.

Das Problem

Vertraulichkeit setzt voraus, dass ausschließlich die Nutzer Kontrolle über ihre Schlüssel haben.

Bisher waren kryptografische Schlüsselsplitting-Anwendungen nicht einsetzbar.

Es war den Nutzern bisher nicht möglich, gleichzeitig über Vertraulichkeit und eine verlässliche Schlüsselverfügbarkeit zu verfügen.

E-Geld-Emittenten, die in der Europäischen Union elektronische Geldbörsen verwenden, müssen

- den Nutzern dieser Geldbörsen ermöglichen, ihr darin gespeichertes Vermögen jederzeit zurückzuerhalten (d.h auch bei Verlust des Endgeräts).

- Die Anbieter dürfen dabei nicht davon ausgehen, dass die Nutzer sich ihre Zugangsschlüssel merken oder sicher aufbewahren können.

Die Lösung

Die Nutzer teilen ihre verschlüsselten Geheimnisse auf mehrere Dienstleister auf

Die Dienstleister lernen keine Nutzerdaten — nur die von den Nutzern festgelegten Kontaktdaten zu ihrer Authentifizierung beim Wiederherstellungsvorgang

Nur berechtigte Nutzer können Schlüsselfragmente durch das Abarbeiten der vereinbarten Authentifizierungsverfahren (z.B. SMS-TAN, Video-Identifikation, individuelle Frage-Antwort-Kombinationen, E-Mailadressen usw.) wiedererhalten

Das Konzept

Hohe Flexibilität

Mit Anastasis können Sie Ihre Schlüssel auf mehrere Treuhand-Dienstleister verteilt abspeichern. Ebenso können Sie eine unterschiedliche Auswahl von Dienstleistern wählen, um Ihr Geheimnis speichern und wiederherstellen zu lassen. Die Dienstleister bieten Ihnen dabei verschiedene Authentifizierungsmethoden wie z.B. SMS-TAN, persönliche Frage-Antwort-Kombinationen oder die Abfrage einer E-Mail.

Robuste Sicherheit

Anastasis basiert auf bewährten kryptographischen Technologien. Unsere darauf aufbauende Anwendung bietet sogar dann den Nutzern Sicherheit, wenn einmal das Quanten-Computing erreicht sein sollte. Auch für den Fall, dass die Datenbank eines für Anastasis gewählten Dienstleisters kompromittiert wäre, kann aus dort gespeicherten Daten alleine kein vollständiges Schlüsselmaterial oder Geheimnis hergestellt werden.

Voller Datenschutz

Anastasis speichert keine Nutzerdaten mit Ausnahme der Daten, die für die Authentifizierung bei der Wiederherstellung des Geheimnisses erforderlich sind. Mit Anastasis sind ausschließlich die Nutzer berechtigt, ihre Geheimnisse wiederherzustellen. Sie können ebenfalls anonym für den Dienst zahlen und jederzeit den Dienstleister wechseln.

Prozessablauf der Schlüsselsicherung

Schritt 1 - Der Nutzer hat ein Kerngeheimnis

Schritt 2 - Das Kerngeheimnis wird in mehrere Teile zerlegt

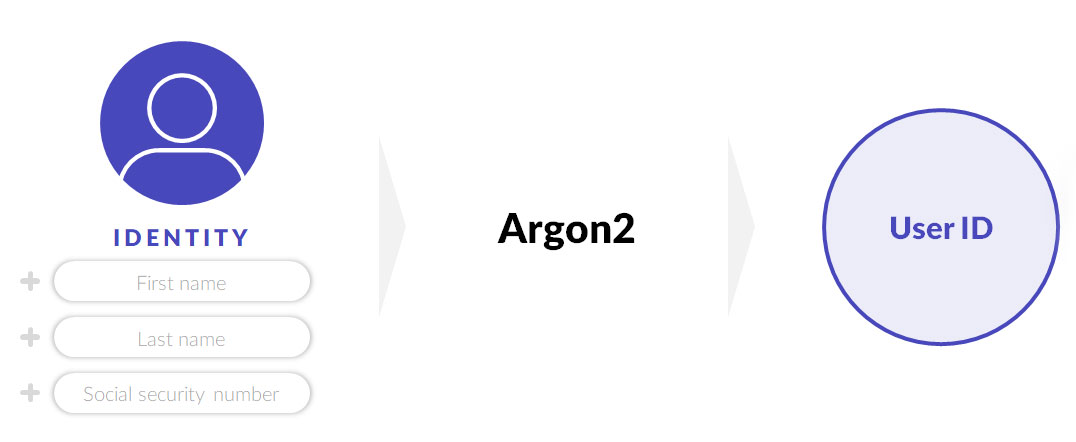

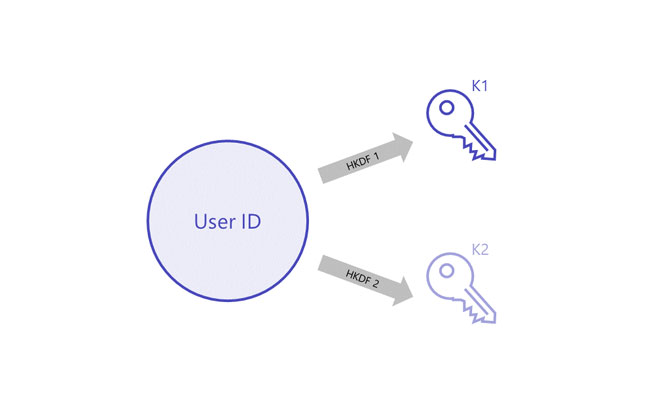

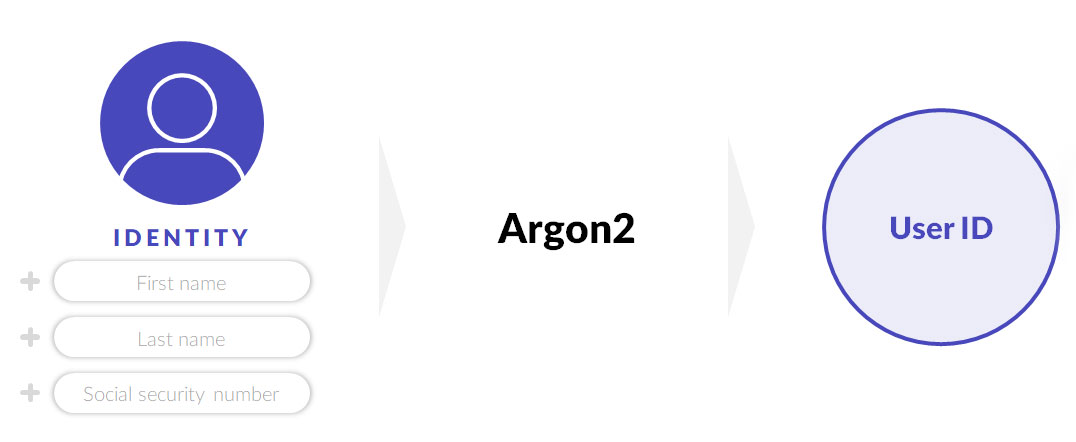

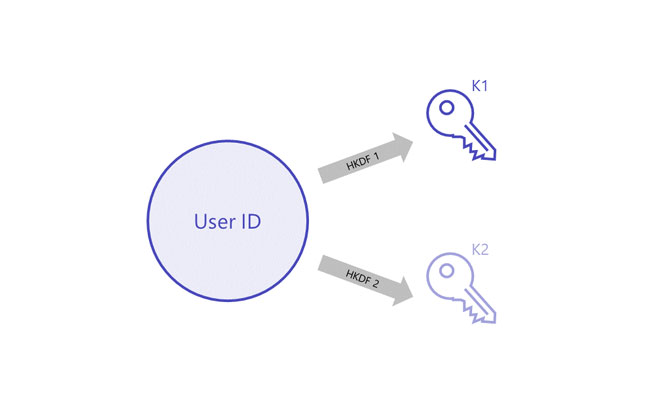

Schritt 3 - Das System erzeugt eine Nutzer-ID mithilfe des vom Nutzer bereitgestellten Identitätsmaterials

Schritt 4 - Das System erzeugt zwei Schlüssel auf Grundlage der generierten Nutzer-ID

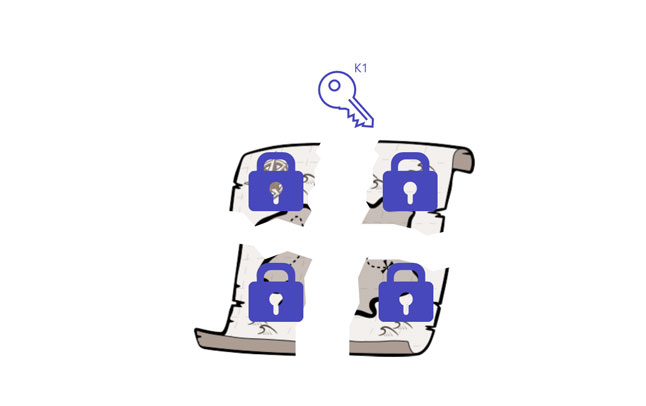

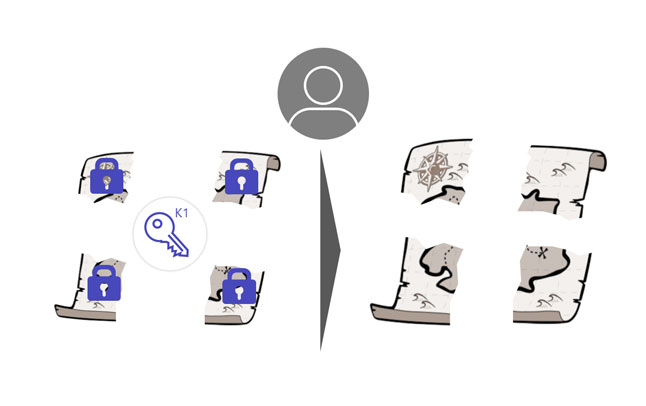

Schritt 5 - Die einzelnen Teile des Geheimnisses werden mit dem ersten Schlüssel verschlüsselt

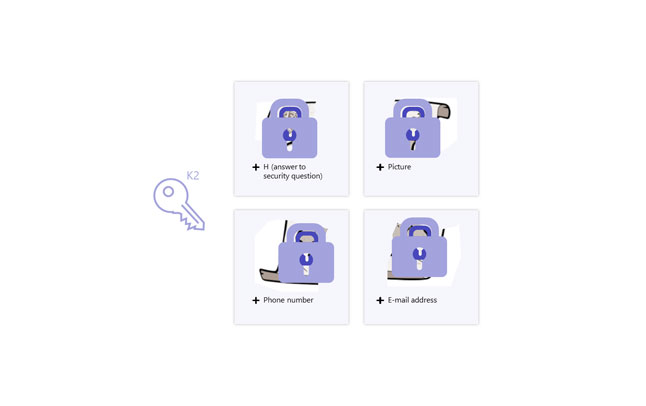

Schritt 6 - Der Nutzer legt Authentifizierungsmethoden für jedes Fragment des Kerngeheimnisses fest

Schritt 7 - Die Authentifizierungsdaten werden dann mit dem zweiten Schlüssel verschlüsselt

Schritt 8 - Die so verschlüsselten Teile der Wiederherstellungsdaten werden an verschiedene Dienstleister zum Abspeichern verteilt

Prozessablauf der Wiederherstellung

Schritt 1 - Das System leitet die Nutzer-ID anhand des vom Nutzer bereitgestellten Identitätsmaterials ab

Schritt 2 - Das System erzeugt die gleichen Schlüssel wie beim Sicherungsvorgang

Schritt 3 - Der Nutzer sendet den zweiten Schlüssel an die Dienstleister, damit diese die Authentifizierungsdaten entschlüsseln können

Schritt 4 - Die Dienstleister entschlüsseln die Authentifizierungsdaten und stellen dem Nutzer die vereinbarten Herausforderungen („Challenges“) zur Autorisierung der Datenabfrage

Schritt 5 - Der Nutzer führt die verschiedenen Authentifizierungsverfahren durch

Schritt 6 - Der Nutzer erhält die verschiedenen Teile des Kerngeheimnisses

Schritt 7 - Der Nutzer kann nun die Teile mit dem ersten abgeleiteten Schlüssel entschlüsseln

Schritt 8 - Das System kann nun das Kerngeheimnis wieder zusammensetzen

Alleinstellungsmerkmale (USPs)

Kostengünstige, skalierbare Cloud-basierte Lösung mit minimaler Umweltbelastung

Erhöht die informationelle Selbstbestimmung, weil die Nutzer die persönliche Kontrolle über ihre Daten behalten

Verteiltes Vertrauen statt blindes Vertrauen in einen einzelnen Dienstleister

Hoher Komfort und Nützlichkeit für die Anwender

Generische Programmierschnittstelle für viele weitere Anwendungen

Maximaler Schutz für Authentifizierungsdaten

Die Anonymität der Nutzer bleibt erhalten

Sicherheit selbst in Zeiten von Quanten-Computing

Dienstleister wie z.B. Emittenten von E-Geld können darauf vertrauen, dass die eigenen Mitarbeiter Daten ihrer Kunden nicht missbrauchen