Benefici di Anastasi

Anastasi è un sistema di recupero chiave che permette all'utente di depositare in maniera sicura condivisioni di un segreto fondamentale con un set aperto di fornitori di garanzia, per poterlo recuperare se il segreto è andato perduto. Anastasis è un pacchetto GNU.

Il problema

La riservatezza richiede che solo il consumatore abbia il controllo del materiale chiave.

Fino ad ora, le applicazioni di divisione delle chiavi crittografiche non potevano essere utilizzate.

I consumatori sono impossibilitati ad assicurare simultaneamente la confidenzialità & la disponibilità delle chiavi.

Gli emittenti europei delle e-monete che usano portafogli elettronici devono:

- Autorizzare i consumatori a recuperare sempre i loro fondi elettronici (es. se i device sono perduti).

- Non pensare che i consumatori possano ricordare o preservare in maniera sicura il materiale delle chiavi.

La soluzione

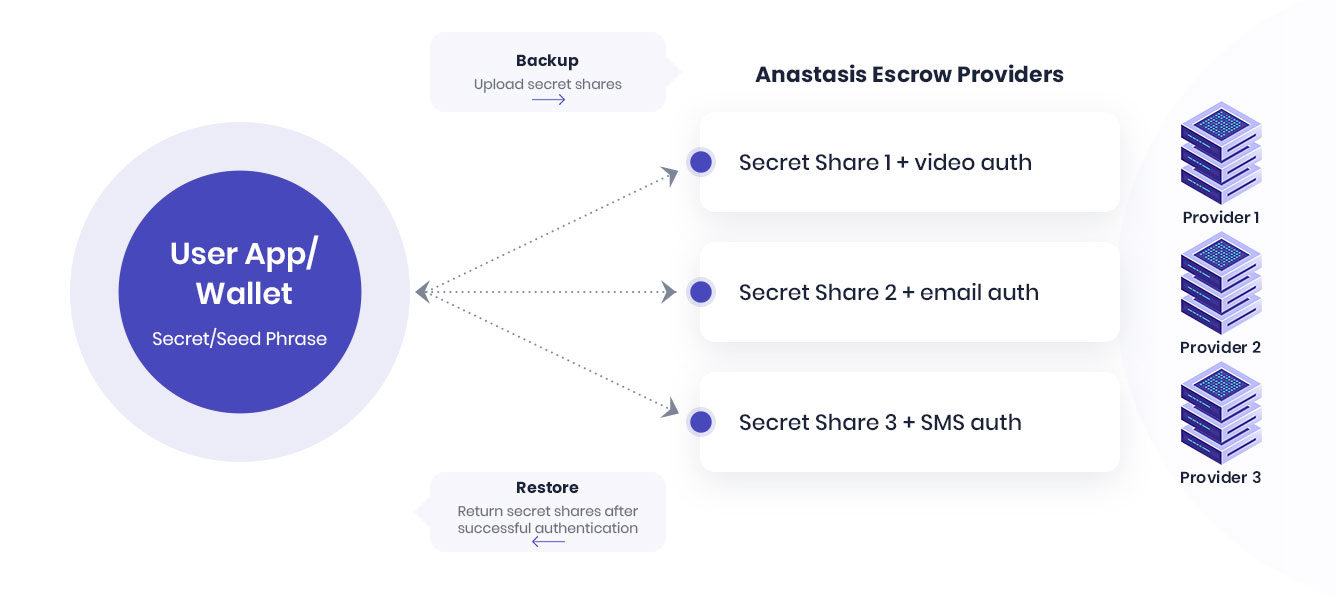

Gli utenti dividono i loro segreti criptati attraverso fornitori di servizi multipli

I fornitori di servizi non apprendono nulla riguardo agli utenti, se non possibilmente alcuni dettagli riguardo a come autenticare gli utenti

Solo gli utenti autorizzati possono recuperare le chiavi seguendo procedure standard di autenticazione (SMS-TAN, identificazione video, domanda di sicurezza, e-mail, ecc.)

Il concetto

Flessibile

Anastasis ti permette di salvare le tue chiavi segrete in più provider garantiti. Puoi scegliere diverse combinazioni di questi provider. I vari provider provvedono differenti metodi di autenticazione (come SMS, domanda di sicurezza o E-Mail) che gli utenti devono fornire per recuperare le proprie chiavi.

Difesa profonda

Anastasis è basata su tecniche criptografiche ben conosciute. La nostra soluzione risolutiva offre una sicurezza post-quantum. Un database compromesso di un singolo fornitore Anastasis di servizi, di per sé non lascia mai trapelare informazioni che sarebbero da sole sufficienti per recuperare qualsiasi segreto di base di qualsiasi utente.

Privacy

Anastasis non salva nessun dato dell'utente se non i pochi dettagli richiesti per l'autenticazione e il ripristino della password. Quando si usa Anastasis, solo l'utente è in grado di recuperare la propria password. Gli utenti possono pagare anonimamente per il servizio e cambiare provider del servizio in qualsiasi momento.

Flusso del processo di upload

Primo passo - L'utente ha un segreto fondamentale

Secondo passo - Il segreto fondamentale è diviso in più parti

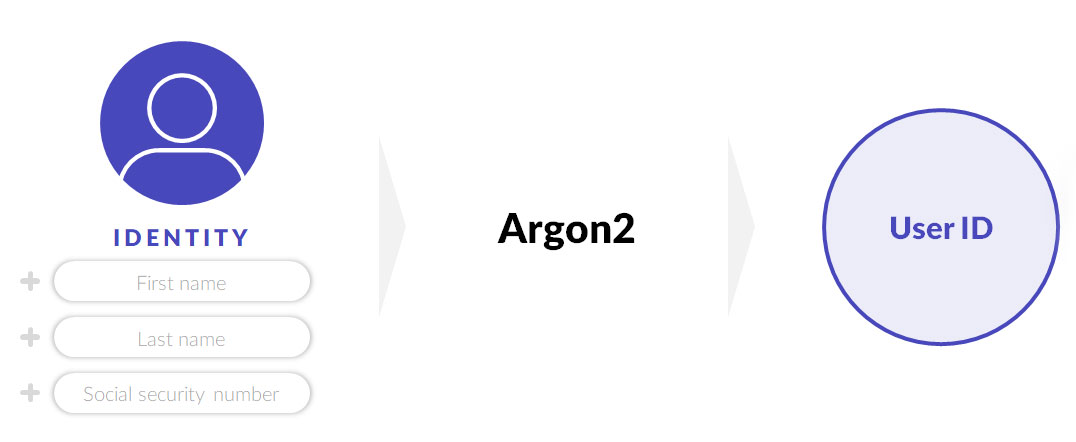

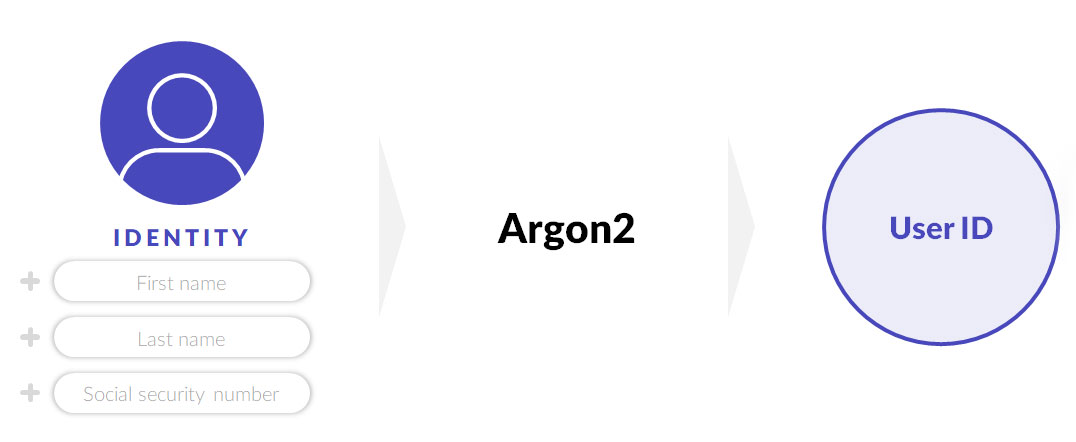

Terzo passo - Il sistema trae l'identità dell'Utente con il materiale identificativo fornito

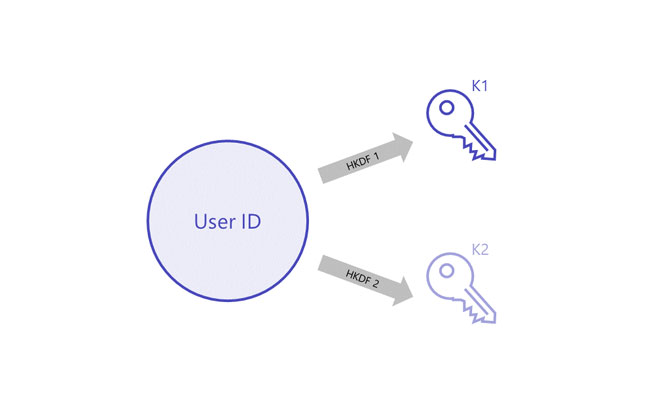

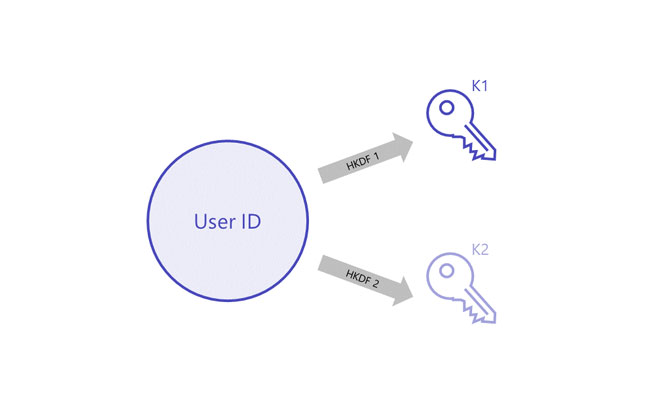

Passo quattro - Il sistema trae due chiavi con l'identità generata

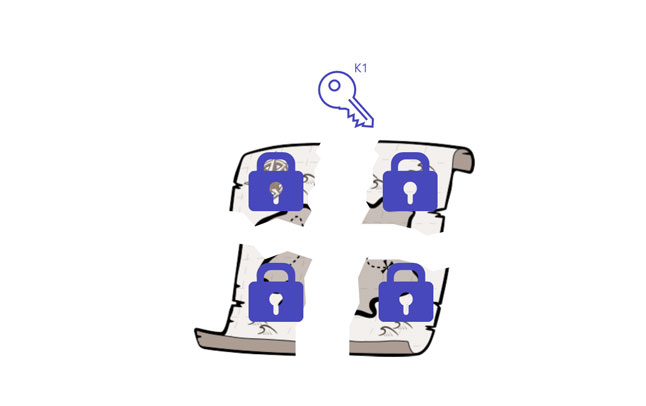

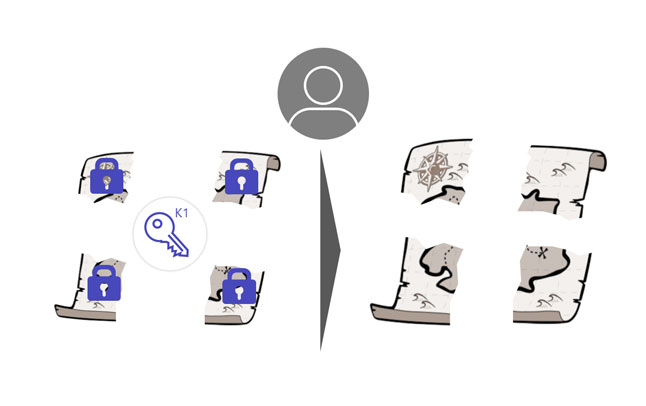

Quinto passo - I pezzi del segreto sono criptati con la prima chiave

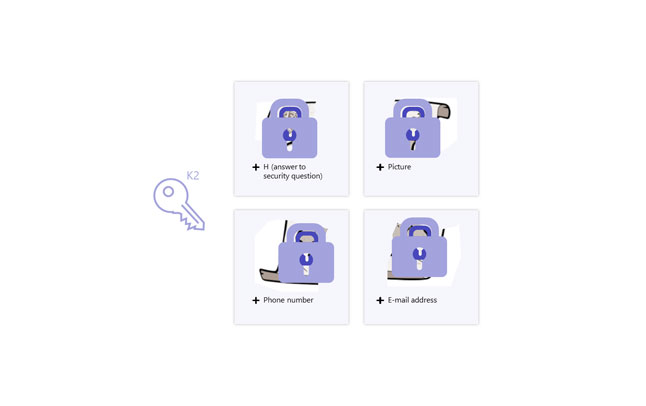

Sesto passo - L'utente imposta metodi di autenticazione per ogni parte del segreto

Settimo passo - Il dato di autenticazione è quindi criptato con la seconda chiave

Ottavo passo - Le condivisioni criptate dei dati recuperati sono distribuite da diversi fornitori

Flusso del processo di recupero

Primo passo - Il sistema segue l'identità dell'utente con il materiale identificativo fornito

Secondo passo - Il sistema trae le stesse chiavi che per l'upload

Terzo passo - L'utente invia la seconda chiave ai fornitori in modo che possano decriptare i dati di autenticazione

Quarto passo - I fornitori decriptano i dati di autenticazione e attivano una sfida di riconoscimento per l'utente

Quinto passo - L'utente svolge le diverse procedure di autenticazione

Sesto passo - L'utente riceve le parti del segreto

Settimo passo - L'utente ora può decriptare le parti con la prima chiave ricevuta

Ottavo passo - Il sistema ora può riassemblare il segreto

Proposte di vendita uniche

Soluzione a basso costo e scalabile basata sul cloud con un impatto ambientale minimo

Aumenta l'autodeterminazione informativa mantenendo i consumatori nel controllo dei loro dati

Distribuita fiducia invece di un singolo punto di fallimento

Facilità nell'utilizzo

API generico utilizzabile per un range di applicazioni

Massima privacy riguardo ai dati di autenticazione

I clienti possono rimanere anonimi

Sicurezza post-quantum

Gli emittenti di moneta elettronica non hanno bisogno di proteggere i dati dei clienti dal proprio personale